La sécurité d’un système d’information ne se joue plus lors d’un audit annuel : elle se construit au quotidien. Pour un DSI, maintenir son environnement dans un état sécurisé, à jour et conforme est devenu un impératif stratégique. C’est précisément l’objectif du maintien en condition de sécurité (MCS) : garantir que serveurs, postes, applications et configurations restent protégés face aux vulnérabilités qui évoluent plus vite que jamais.

Le MCS regroupe l’ensemble des actions continues (correctifs, supervision, contrôle de configuration, gestion des vulnérabilités) qui permettent de maintenir la confidentialité, l’intégrité, la disponibilité et la traçabilité du SI. Une démarche essentielle pour répondre aux exigences réglementaires (NIS2, ISO 27001, RGPD) et assurer la résilience numérique de l’entreprise.

Chez Axido, nos experts accompagnent depuis plus de 30 ans les PME et ETI, que la gestion soit interne ou appuyée par des modèles d’externalisation proches de l’infogérance informatique, dans la mise en place de programmes MCS efficaces, mesurables et alignés sur les standards de sécurité. Dans cet article, nous vous expliquons comment structurer un maintien en condition de sécurité réellement performant, quels KPI suivre, quelles erreurs éviter et comment choisir le modèle (interne, automatisé ou externalisé) le plus adapté à votre organisation.

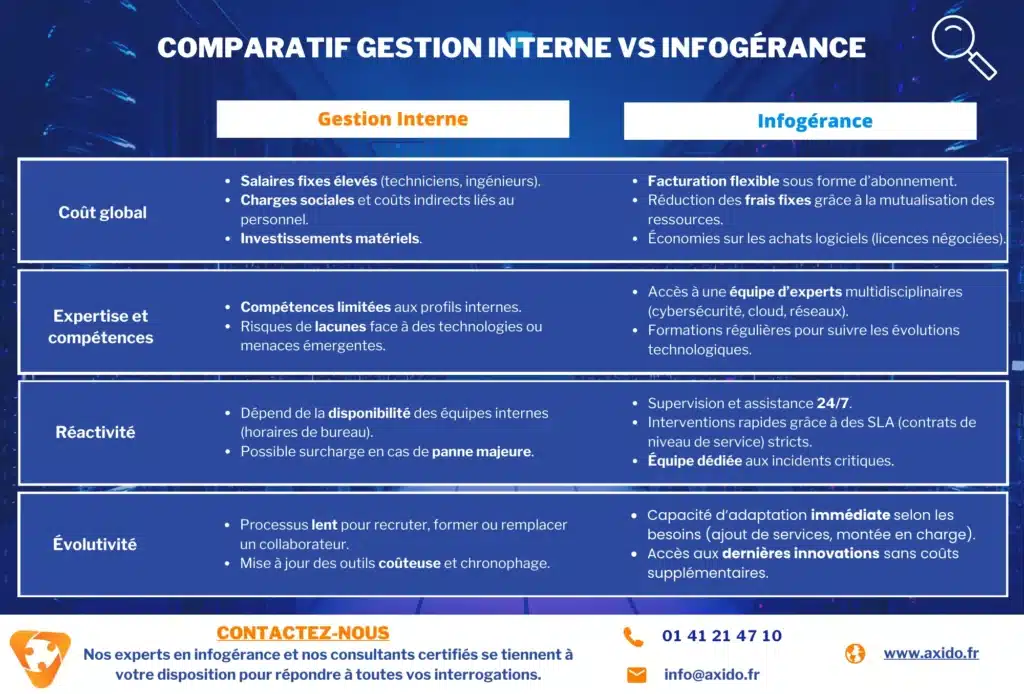

✅ Découvrez les différences clés entre la gestion informatique en interne et l’infogérance, sur des critères comme la sécurité, la réactivité et les coûts.

✅ Ce tableau vous aide à identifier quelle solution est la plus adaptée à votre entreprise selon vos besoins actuels et vos objectifs à long terme.

Qu’est-ce que le maintien en condition de sécurité (MCS) ?

Le maintien en condition de sécurité (MCS) est au cœur de la résilience numérique d’une entreprise. Il vise à s’assurer que l’ensemble des composants du système d’information (postes, serveurs, applications, accès, configurations) restent sécurisés dans le temps, malgré l’évolution rapide des menaces et des vulnérabilités. Avant de comprendre comment structurer un programme MCS efficace, il est essentiel d’en définir précisément le périmètre et de distinguer ce concept des notions voisines comme le MCO ou le MCT.

Définition du maintien en condition de sécurité et périmètre selon l’ANSSI

Le maintien en condition de sécurité (MCS) désigne l’ensemble des actions permettant de maintenir un système d’information dans un état sécurisé, conforme et à jour. Selon l’ANSSI, il s’agit d’un processus continu qui englobe la gestion des vulnérabilités, l’application régulière des correctifs, la supervision de sécurité, les contrôles de configuration et la remédiation.

Le périmètre du MCS couvre toutes les composantes critiques du SI :

Postes de travail et serveurs

Applications métier et bases de données

Équipements réseau et environnements cloud

Paramètres de sécurité, comptes utilisateurs et droits d’accès

Cette démarche vise à garantir les quatre piliers fondamentaux de la cybersécurité : confidentialité, intégrité, niveau de disponibilité informatique et traçabilité des informations.

Différence entre MCS, MCO et MCT

Ces trois notions se complètent mais répondent à des objectifs distincts. Le tableau suivant permet d’en comprendre clairement les différences :

| Notion | Objectif principal | Ce que cela inclut | Finalité pour l’entreprise |

|---|---|---|---|

| MCO (Maintien en Condition Opérationnelle) | Assurer le bon fonctionnement du SI | Disponibilité, performance, mises à jour techniques, support | Garantir la continuité et la performance des services |

| MCS (Maintien en Condition de Sécurité) | Maintenir un SI sécurisé et protégé | Patchs de sécurité, gestion des vulnérabilités, supervision, contrôle de configuration | Réduire les risques d’attaque et prévenir les incidents |

| MCT (Maintien en Condition de Conformité) | Assurer le respect des normes et réglementations | NIS2, ISO 27001, RGPD, exigences contractuelles | Prouver la conformité et éviter les sanctions |

👉 En résumé :

Le MCO garantit que le SI fonctionne, à la manière des process d’une entreprise spécialisée dans la maintenance informatique PME, centrés sur la continuité de service.

Le MCS garantit qu’il reste sécurisé, en s’inscrivant pleinement dans une démarche de gestion du risque informatique.

Le MCT garantit qu’il respecte la réglementation.

Pour un DSI, ces trois dimensions doivent fonctionner ensemble pour atteindre un niveau de sécurité réellement maîtrisé.

Selon le rapport Verizon Data Breach Investigations Report (DBIR) 2024, 14 % des compromissions impliquent l’exploitation directe de vulnérabilités connues.

Le rapport précise également que de nombreuses attaques réussies reposent sur des failles pour lesquelles des correctifs existaient déjà. Ce constat souligne l’importance du maintien en condition de sécurité : dans la majorité des cas, l’exploitation aurait pu être évitée avec une gestion continue des patchs et des configurations.

Source : Verizon – Data Breach Investigations Report 2024.

Pourquoi le maintien en condition de sécurité est indispensable face aux cybermenaces actuelles

Les cyberattaques exploitent aujourd’hui les vulnérabilités en quelques jours seulement, et certaines failles critiques sont attaquées dans les heures qui suivent leur divulgation. Sans un MCS structuré, un correctif oublié ou une configuration défaillante suffit à exposer l’entreprise.

Le MCS est indispensable pour trois raisons majeures :

- 1. Les vulnérabilités non corrigées sont la première porte d’entrée des attaques

La majorité des compromissions observées provient de failles connues mais non corrigées. Le MCS réduit drastiquement cette surface d’exposition.

- 2. Les réglementations imposent une sécurisation continue

NIS2, ISO 27001 ou le RGPD exigent une gestion active des vulnérabilités, la traçabilité des actions et la preuve d’un suivi continu. Sans maintien en condition de sécurité, aucune conformité n’est possible.

- 3. Le SI moderne est plus distribué et complexe

Cloud, SaaS, télétravail, multi-sites et de plus en plus de modèles d’infogérance cloud… La multiplication des environnements impose une supervision centralisée et une correction rapide des risques.

Le MCS s’impose donc comme un pilier essentiel de la résilience numérique, tant pour protéger les actifs critiques que pour rassurer la direction générale, les partenaires et les clients.

Les piliers d’un programme MCS efficace

Un programme de maintien en condition de sécurité efficace repose sur trois piliers essentiels : la gestion des vulnérabilités, la supervision continue et l’application rapide des correctifs. Ces éléments permettent de réduire la surface d’exposition du SI, de prévenir les intrusions et de garantir la conformité face aux exigences réglementaires telles que NIS2, ISO 27001 ou les recommandations de l’ANSSI. Pour un DSI, ce sont des leviers critiques pour maintenir un niveau de sécurité constant tout en conservant une qualité de service stable pour les métiers.

Gestion des vulnérabilités et patch management

La gestion des vulnérabilités constitue la base du MCS. Elle consiste à identifier, analyser, prioriser et traiter les failles présentes dans le système d’information. Dans la plupart des organisations, elle s’articule autour d’un scanner de vulnérabilités (comme Qualys, Nessus ou Microsoft Defender Vulnerability Management) couplé à un processus de patch management.

Un patch management efficace implique :

Un inventaire complet et à jour du parc informatique (postes, serveurs, applications, équipement réseau).

Une analyse continue des failles, avec priorisation en fonction du score CVSS, de l’exposition, de la criticité métier et du contexte de menace.

Une application rapide des correctifs sur les systèmes concernés, tout en tenant compte des environnements sensibles (production industrielle, OT, applications legacy).

Une gestion claire des exceptions, documentée et validée par le DSI ou le RSSI.

L’objectif est simple : éviter que des vulnérabilités connues deviennent exploitables. Dans la réalité terrain, c’est souvent une faille déjà corrigée, mais non appliquée, qui ouvre la porte à l’attaque. Un MCS structuré élimine ce risque.

Parole d’expert : Frédéric André, Conseiller en cybersécurité chez Axido

« Dans plus de 60 % des audits que nous réalisons, la majorité des vulnérabilités critiques identifiées avaient déjà un correctif disponible. Le problème n’est donc pas la technologie, mais le manque de processus MCS continu. Quand le patch management est structuré, la réduction de la surface d’attaque est immédiate. »

Supervision, conformité et contrôle des configurations

Le deuxième pilier du maintien en condition de sécurité repose sur une visibilité permanente de l’état de sécurité du SI, souvent intégrée dans des offres plus larges de services managés orientés supervision et sécurité. Cette supervision doit aller au-delà d’un simple monitoring technique ; elle doit permettre de détecter les anomalies, les écarts de configuration et les comportements suspects.

Elle s’appuie sur :

- 1. Supervision de sécurité (SIEM / SOC)

Solutions comme Splunk, Microsoft Sentinel ou Wazuh permettent d’agréger les logs, détecter les incidents et alerter en temps réel.

→ Indispensable pour réduire le temps de détection et de réaction.

- 2. Contrôle de configuration (CIS Benchmarks, durcissement, conformité)

Les configurations doivent être analysées en continu :

ports ouverts,

services non utilisés,

comptes inactifs,

règles firewall,

durcissement OS.

Les benchmarks CIS, recommandations ANSSI ou règles NIS2 servent de référentiels.

- 3. Vérification continue de la conformité

Le MCS doit s’intégrer à la conformité :

ISO 27001 (Annexe A – gestion des vulnérabilités),

NIS2 (mesures de cybersécurité obligatoires),

RGPD (sécurisation des données).

Cette supervision contribue aussi à maintenir un niveau de haute disponibilité pour les environnements critiques, tout en transformant le MCS en véritable pilotage de la sécurité, avec un reporting structuré à destination de la direction.

Délais recommandés pour les patchs critiques (ANSSI, CERT-FR)

Le troisième pilier d’un maitien en condition de sécurité efficace repose sur la maîtrise du temps de correction.

Les délais d’application des correctifs critiques sont un critère fondamental pour Google, les auditeurs et les régulateurs.

Selon les bonnes pratiques couramment admises en cybersécurité :

L’ANSSI recommande d’appliquer les correctifs critiques « dans les meilleurs délais », idéalement en quelques jours, et sans dépasser les cycles de mise à jour établis pour les postes et serveurs.

Le CERT-FR insiste sur la nécessité de corriger les failles dès que possible, particulièrement lorsqu’une vulnérabilité est activement exploitée (bulletins d’alerte CERT-FR).

Les référentiels internationaux (CIS, NIST, ISO 27001) encouragent un délai inférieur à 10 jours pour les vulnérabilités critiques.

Les organisations les plus matures appliquent les correctifs critiques en moins de 72 heures, notamment lorsqu’un exploit public est disponible.

Ces délais sont essentiels non seulement pour réduire la surface d’attaque, mais aussi pour démontrer la conformité lors des audits internes ou externes. Un MCS performant est avant tout un MCS rapide, capable de détecter, prioriser et corriger les failles sans perturber l’activité de l’entreprise.

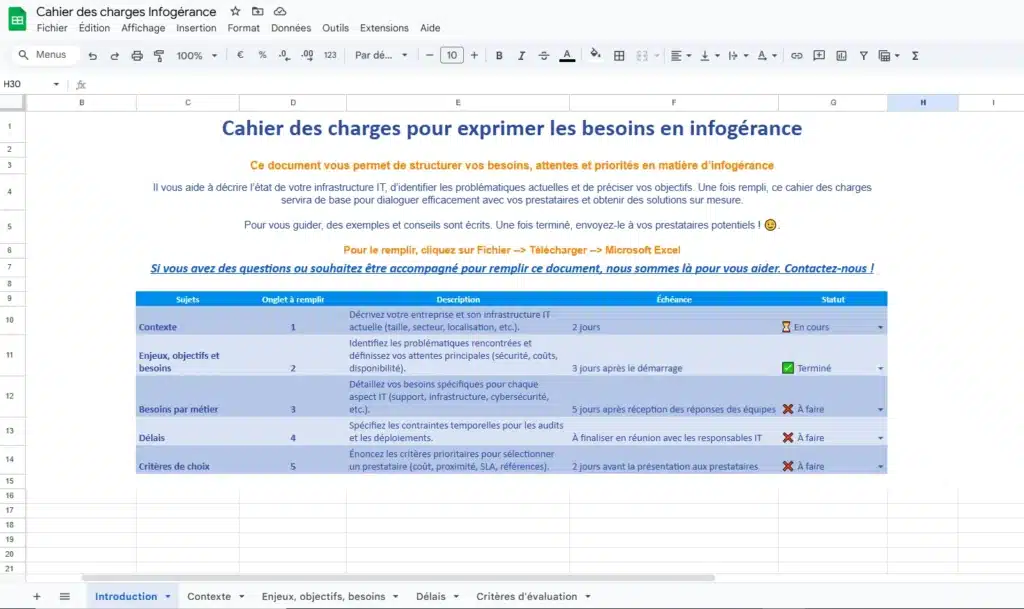

Gagnez du temps et structurez votre projet avec un document clé en main :

Liste des besoins essentiels à couvrir

Critères pour comparer vos prestataires

Modèle pratique et réutilisable

Indicateurs clés pour piloter le maintien en condition de sécurité

Piloter efficacement le maintien en condition de sécurité (MCS) repose sur des indicateurs fiables et mesurables. Ces KPI permettent au DSI, au RSSI et aux équipes IT de suivre l’évolution du niveau de sécurité, d’identifier les écarts et de prioriser les actions. Ils constituent également un support essentiel pour démontrer la conformité lors des audits et pour communiquer avec la direction générale. Parmi eux, trois indicateurs se distinguent comme incontournables : le taux de systèmes à jour, le MTTR, le volume de vulnérabilités critiques non corrigées et la qualité du reporting.

Taux de systèmes à jour et MTTR

Le taux de systèmes à jour est l’un des indicateurs les plus parlants pour mesurer l’efficacité d’un programme MCS. Il représente la proportion de serveurs, postes et applications ayant reçu les derniers correctifs de sécurité.

Dans les organisations matures, ce taux dépasse généralement 95 %, tandis qu’un niveau inférieur à 80 % traduit une exposition élevée aux risques.

En complément, le MTTR (Mean Time To Remediate) mesure le délai moyen nécessaire pour corriger une vulnérabilité, depuis son identification jusqu’à l’application du correctif.

Un MTTR faible (< 10–12 jours pour les failles critiques) est un signe de maturité :

les vulnérabilités sont détectées rapidement,

priorisées efficacement,

corrigées sans attendre la prochaine fenêtre de maintenance.

Ce couple d’indicateurs — taux de mise à jour + MTTR — est souvent utilisé dans les audits de conformité (ISO 27001, NIS2) et constitue une base solide pour évaluer la capacité d’une organisation à gérer les risques cyber.

Vulnérabilités critiques non corrigées : comment les prioriser ?

Le nombre de vulnérabilités critiques non corrigées est un indicateur central pour mesurer la surface d’exposition réelle du SI. Cependant, l’objectif n’est pas seulement de compter : il est surtout d’être capable de prioriser intelligemment.

Cette priorisation repose sur plusieurs critères complémentaires :

- 1. Score CVSS (criticity scoring)

Les failles dont le score CVSS est supérieur à 7,5 doivent être traitées en priorité.

- 2. Exploitabilité

Si un exploit public existe ou si la vulnérabilité fait l’objet d’une alerte CERT-FR, elle devient prioritaire immédiatement, même si son score CVSS est modéré.

- 3. Exposition dans l’environnement

Une vulnérabilité sur un serveur exposé sur Internet ou sur un système critique métier doit être traitée en priorité.

- 4. Voisinage technique

Certaines vulnérabilités en apparence mineures peuvent devenir critiques si elles permettent une élévation de privilège dans un enchaînement d’attaque.

- 5. Capacité d’isolement

Si la vulnérabilité peut être compensée temporairement par une mesure de contournement (firewall, segmentation, désactivation de service), elle peut être planifiée différemment.

Le but n’est pas d’atteindre “zéro vulnérabilité critique”, mais d’être capable d’expliquer, lors d’un audit ou d’un comité sécurité, pourquoi une vulnérabilité demeure ouverte, comment elle est traitée, et dans quel délai elle sera corrigée.

Un programme MCS mature documente cette priorisation et la partage régulièrement avec la direction.

Comment organiser le maintien en condition de sécurité dans votre entreprise ?

Un programme de maintien en condition de sécurité efficace ne repose pas uniquement sur des outils ou des processus : il dépend avant tout d’une organisation claire et d’une répartition précise des responsabilités. Pour un DSI, structurer correctement le MCS est un moyen de garantir la continuité de service, de réduire les risques cyber et d’assoir une gouvernance solide auprès de la direction générale. Voici les rôles essentiels, le processus type et les erreurs à éviter pour bâtir un dispositif réellement opérationnel.

Rôle du DSI, du RSSI et des équipes IT

| Acteur | Responsabilités principales | Objectif dans le MCS |

|---|---|---|

| DSI | – Définition des priorités de sécurité – Allocation du budget et des ressources – Validation des politiques de patch management – Pilotage de la conformité (NIS2, ISO 27001, RGPD) | Assurer une gouvernance claire et alignée avec les enjeux métier |

| RSSI | – Supervision de la gestion des vulnérabilités – Priorisation des corrections selon le risque – Suivi des KPI (MTTR, taux de conformité) – Animation des comités sécurité | Garantir le niveau de sécurité opérationnelle et la maîtrise du risque |

| Équipes IT / Ops | – Application des correctifs – Gestion de l’inventaire du SI – Supervision et traitement des alertes – Validation technique après patch | Assurer l’exécution efficace des opérations de sécurité |

Processus type : détection, qualification, correction, validation

L’organisation d’un MCS performant repose sur un processus structuré et répétable. Il couvre tout le cycle de vie d’une vulnérabilité, de la détection à la validation finale, en passant par la qualification et la priorisation.

1. Détection des vulnérabilités

La détection repose sur :

les scanners de vulnérabilités (Nessus, Qualys, Defender…),

les bulletins CERT-FR, ANSSI, éditeurs logiciels,

la supervision SIEM/SOC.

Le but : identifier rapidement les failles et disposer d’une visibilité complète.

2. Qualification

Chaque vulnérabilité doit être qualifiée selon :

sa criticité (CVSS),

sa facilité d’exploitation,

son exposition (internet / interne),

son impact métier potentiel,

l’existence d’un exploit public.

Cette étape permet de déterminer l’urgence d’action.

3. Correction (patch management)

Une fois priorisée, la vulnérabilité suit un workflow clair :

planification du patch,

test sur un environnement de préproduction,

déploiement groupé ou progressif,

documentation de l’intervention.

Les failles critiques doivent être corrigées en priorité, idéalement en moins de 10 jours, selon les recommandations des standards internationaux.

4. Validation

Après déploiement :

les scanners revérifient l’absence de la vulnérabilité,

les équipes confirment la stabilité de l’environnement,

la correction est archivée dans l’historique de conformité.

Cette étape garantit la traçabilité, essentielle pour NIS2 et ISO 27001.

Les erreurs fréquentes à éviter

Même avec un bon niveau d’équipement, de nombreuses organisations commettent les mêmes erreurs. Les éviter permet de gagner en efficacité et de réduire le risque cyber de manière significative.

1. Ne pas maintenir un inventaire à jour

Sans inventaire fiable, impossible de patcher l’ensemble du parc. Des machines non référencées deviennent rapidement des points d’entrée pour les attaquants.

2. Appliquer les correctifs trop tard

C’est l’erreur la plus répandue. Le risque augmente fortement au-delà de 15 jours pour une faille critique, un délai souvent supérieur au cycle d’exploitation moyen des attaquants.

3. Gérer le MCS sans processus formalisé

Sans workflow clair, les délais s’allongent, et les erreurs de priorisation se multiplient.

4. Multiplier les outils non intégrés

L’absence d’intégration entre patch management, supervision, inventaire ou SIEM crée des silos qui empêchent une vue d’ensemble du risque.

5. Négliger la validation et la documentation

Un patch appliqué mais non validé n’apporte aucune garantie. En cas d’audit, l’absence de preuve est considérée comme un défaut de conformité.

Internaliser ou externaliser le maintien en condition de sécurité : comment décider ?

Choisir entre une gestion interne ou externalisée du maintien en condition de sécurité (MCS) est une décision stratégique pour un DSI. Ce choix dépend du niveau de maturité de l’organisation, de ses ressources internes, de son exposition aux risques et de ses contraintes réglementaires. Les deux modèles présentent des avantages réels, mais aussi des limites qu’il est essentiel d’anticiper avant de s’engager. Voici les éléments clés pour prendre une décision éclairée.

✅ Découvrez pourquoi 99 % des entreprises externalisent déjà une partie de leur cybersécurité, et comment s’appuyer sur un MSP ou un MSSP pour absorber la pénurie de talents cyber.

✅ Comparez objectivement les modèles internes, hybrides et externalisés pour choisir l’approche la plus efficace pour votre organisation.

| Critère | Internalisation du MCS | Externalisation du MCS |

|---|---|---|

| Expertise | Dépend de la disponibilité interne et de la formation continue | Accès immédiat à des experts spécialisés (SOC, analystes, patch management) |

| Coûts | Investissements élevés (outils, formation, gestion du coût global par poste de travail, recrutements) | Coûts mutualisés, modèle plus prévisible |

| Réactivité | Limitée par la charge des équipes internes | Processus industrialisés, corrections plus rapides |

| Supervision 24/7 | Complexe et coûteuse à mettre en place | Incluse dans les services SOC managés |

| Conformité (NIS2, ISO 27001) | Demande du temps, des ressources et une documentation interne | Reporting, preuves et suivi fournis par le prestataire |

| Scalabilité | Difficile à faire évoluer sans recruter | S’adapte automatiquement à la croissance |

| Risque organisationnel | Dépendance à des profils clés (turnover) | Dépendance contractuelle mais SLA et réversibilité possibles |

| Maîtrise du SI | Contrôle complet et proximité métier | Contrôle partagé, vision renforcée par le reporting |

Avantages et limites de l’internalisation

Internaliser son MCS permet aux organisations de conserver un contrôle total sur leur sécurité et d’adapter les processus aux spécificités de leur environnement.

Les avantages de l’internalisation

Maîtrise totale du SI : les équipes internes connaissent parfaitement les applications métier, les contraintes de production et les environnements sensibles.

Gestion directe des données sensibles : un avantage pour les secteurs réglementés ou soumis à des exigences de confidentialité élevées.

Proximité avec les métiers : les arbitrages sont plus rapides, les dépendances applicatives mieux comprises.

Les limites à anticiper

Manque de ressources : la gestion des vulnérabilités et des correctifs nécessite du temps, de la rigueur et une expertise parfois difficile à maintenir en interne.

Compétences pointues : la cybersécurité évolue rapidement ; maintenir une équipe formée aux nouvelles menaces représente un coût important.

Risque de dépendance à un expert clé : le départ d’un administrateur expérimenté peut fragiliser le MCS du jour au lendemain.

Coûts d’outillage élevés : scanners de vulnérabilités, SIEM, CMDB, supervision… la facture peut rapidement dépasser le budget initial.

Internaliser convient aux organisations disposant d’équipes IT matures, d’un RSSI structuré et d’un volume de parc stable. En revanche, pour les PME/ETI en croissance ou les structures multisites, l’effort d’internalisation peut devenir difficile à soutenir.

Les bénéfices d’un MCS externalisé (SOC, services managés)

Externaliser le maintien en condition de sécurité permet aux entreprises de bénéficier d’une expertise avancée et d’une réactivité supérieure, notamment grâce à des services managés ou à un SOC (Security Operations Center).

1. Accès immédiat à une expertise spécialisée

Les prestataires disposent d’équipes dédiées à la cybersécurité, formées en continu et capables de prendre en charge la gestion des vulnérabilités, la supervision, la conformité et le patch management.

2. Réduction significative du délai de correction

Les prestataires managés,qu’il s’agisse d’un MSSP ou d’un prestataire d’infogérance, utilisent des processus industrialisés et automatisés qui permettent :

une application plus rapide des correctifs,

une réduction du MTTR,

une meilleure priorisation des vulnérabilités critiques.

3. Mutualisation des outils de sécurité

Le prestataire met à disposition ses propres solutions :

scanners,

plateformes SIEM,

outils de patch management,

solutions de CMDB,

ce qui réduit fortement les coûts d’acquisition et de maintenance.

4. Supervision 24/7

Un SOC externalisé permet de détecter et traiter plus rapidement les incidents, les alertes CERT-FR ou les exploités publics (Zero Days).

5. Conformité facilitée

Externaliser permet de répondre plus facilement aux exigences NIS2, ISO 27001 et RGPD grâce à des reportings réguliers et des preuves de suivi continu.

6. Scalabilité naturelle

Idéal pour les entreprises en croissance, multi-sites ou hybrides (on-premise + cloud).

Externaliser le MCS ne signifie pas perdre le contrôle : cela permet au DSI de se concentrer sur les priorités métier, tout en déléguant les opérations techniques à un prestataire expérimenté.

Vous envisagez d’externaliser votre MCS ? Discutons de votre situation et de vos enjeux.

📍Cas client : Mise en place d’un maintien en condition de sécurité externalisé

Une ETI du secteur de la distribution faisait face à un backlog de plus de 180 vulnérabilités critiques, faute de processus structuré.

Notre intervention : mise en place d’un patch management automatisé, supervision 24/7 et revue de configuration.

Résultats :

– réduction du délai de correction des vulnérabilités critiques de 60 % en 9 mois

– taux de conformité porté à 92 %

– disparition des alertes “Zero Day” non traitées

Critères pour choisir un prestataire de confiance

Choisir un prestataire MCS est une décision structurante. Voici les critères essentiels pour sélectionner un partenaire fiable et capable d’accompagner votre organisation sur le long terme.

1. Expertise démontrée

Le prestataire doit pouvoir prouver :

son expérience en gestion des vulnérabilités,

ses certifications (ISO 27001, Microsoft, ANSSI…),

ses références clients,

son expérience en SOC et patch management.

2. Capacités d’automatisation

Un bon prestataire doit proposer :

une automatisation du déploiement des correctifs,

une priorisation intelligente,

une supervision corrélée (SIEM),

un suivi en temps réel des vulnérabilités.

3. Transparence et reporting

La transparence est indispensable. Le prestataire doit proposer :

des KPI clairs (taux de conformité, MTTR, correctifs appliqués),

des rapports réguliers,

une visibilité totale sur l’état du SI.

✅ Découvrez pourquoi tous les prestataires ne répondront pas à vos besoins.

✅ Apprenez à identifier celui qui correspond vraiment à votre organisation.

4. Gouvernance partagée

Le partenaire idéal :

travaille avec le DSI et le RSSI,

participe aux comités sécurité,

propose un plan d’action MCS annuel,

s’intègre dans la gouvernance existante.

5. Engagements contractuels solides

Le contrat doit inclure :

des SLA clairs sur les délais de correction,

une procédure de réversibilité,

des garanties de confidentialité,

la localisation des données,

la gestion des incidents majeurs.

6. Capacité à comprendre votre environnement

Le prestataire doit adapter son approche selon :

votre secteur d’activité,

vos contraintes réglementaires,

votre architecture (cloud, hybride, on-premise),

vos priorités métier.

Un partenaire qui applique un modèle unique à toutes les entreprises n’est pas un bon prestataire MCS. Le maintien en condition de sécurité doit être sur mesure, adapté au contexte et au niveau de maturité de chaque organisation.

FAQ : Tout savoir sur le maintien en condition de sécurité

Non. L’automatisation peut couvrir la détection des vulnérabilités, la vérification des versions ou l’application de correctifs simples, mais certaines décisions doivent rester humaines. Les environnements sensibles, les exceptions, les validations métiers et les arbitrages de risque nécessitent toujours une expertise humaine pour éviter les impacts sur la production.

Oui. Le cloud reste soumis aux mêmes risques de vulnérabilités et de mauvaises configurations que les infrastructures traditionnelles. Le MCS s’y applique avec des contrôles spécifiques : règles IAM, configurations des services managés, durcissement des workloads et suivi des niveaux de conformité imposés par les fournisseurs.

Oui. Beaucoup d’organisations démarrent par un périmètre limité (postes ou serveurs critiques), puis étendent progressivement le dispositif. Une mise en place par étapes permet de structurer les processus, d’ajuster les outils et d’améliorer la maturité sans perturber l’activité.

Un MCS est efficace lorsqu’il réduit les actions d’urgence, améliore la régularité des mises à jour et offre une visibilité claire sur les vulnérabilités prioritaires. Le signe le plus fiable : moins de surprises et une capacité accrue à anticiper plutôt qu’à réagir.